v380pro apk的分析

v380摄像头的apk某加密数据包分析

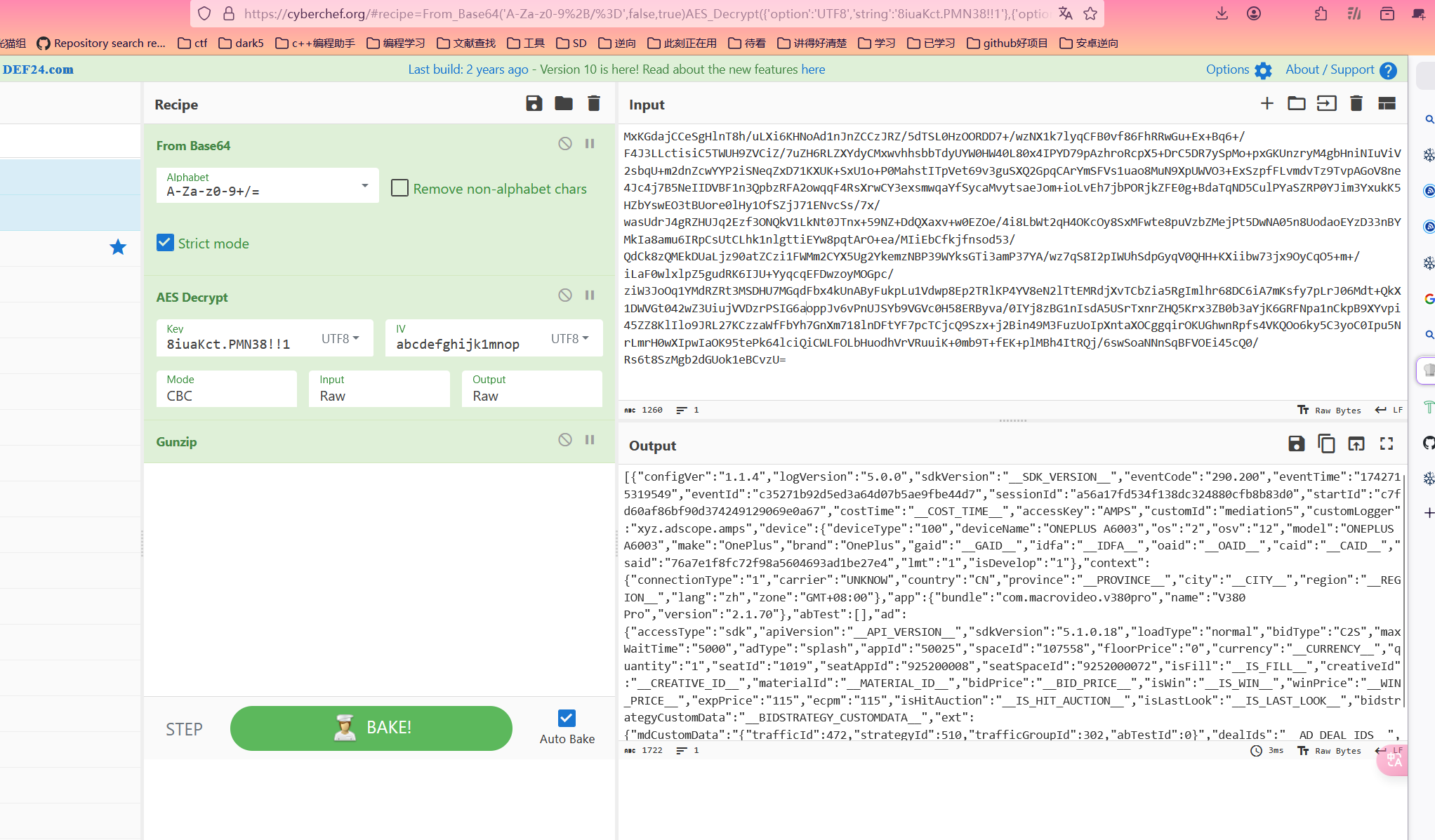

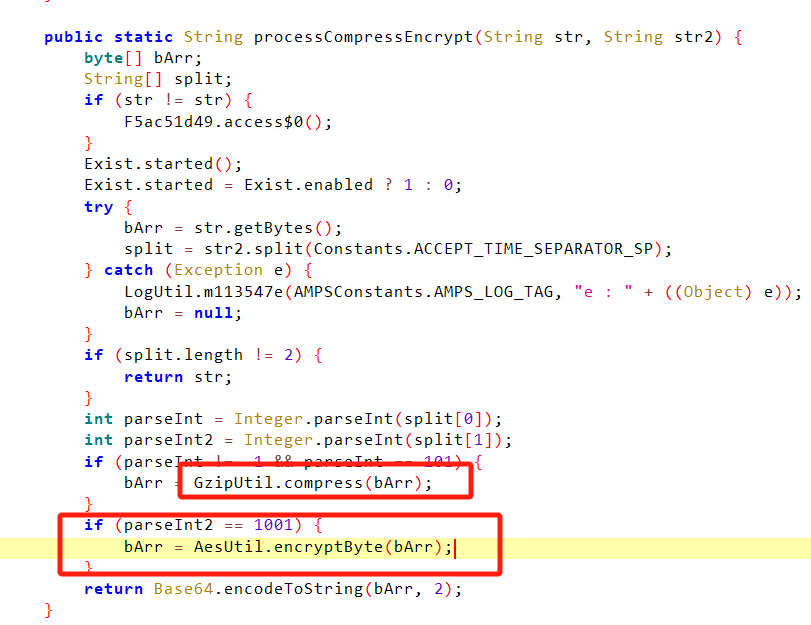

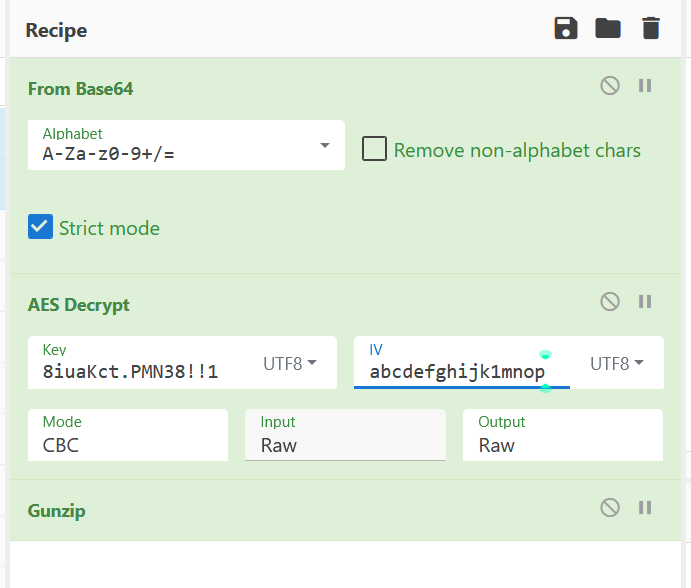

先展示成果,原始数据内容通过了gzip压缩、AES(CBC模式)加密、base64编码,反过来就可以进行解密了。

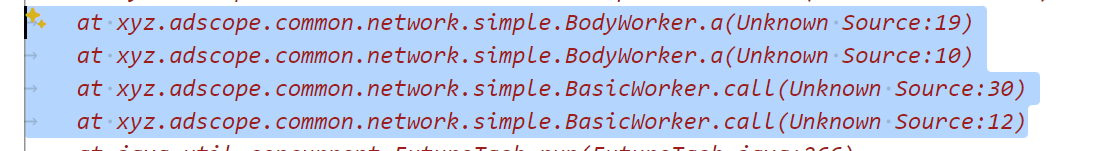

先通过r0capture查看函数调用栈,然后在几个关键函数处,hook下来,打印对象值,看看具体是哪一块进行加密。发现call到a的过程中有一个加密。

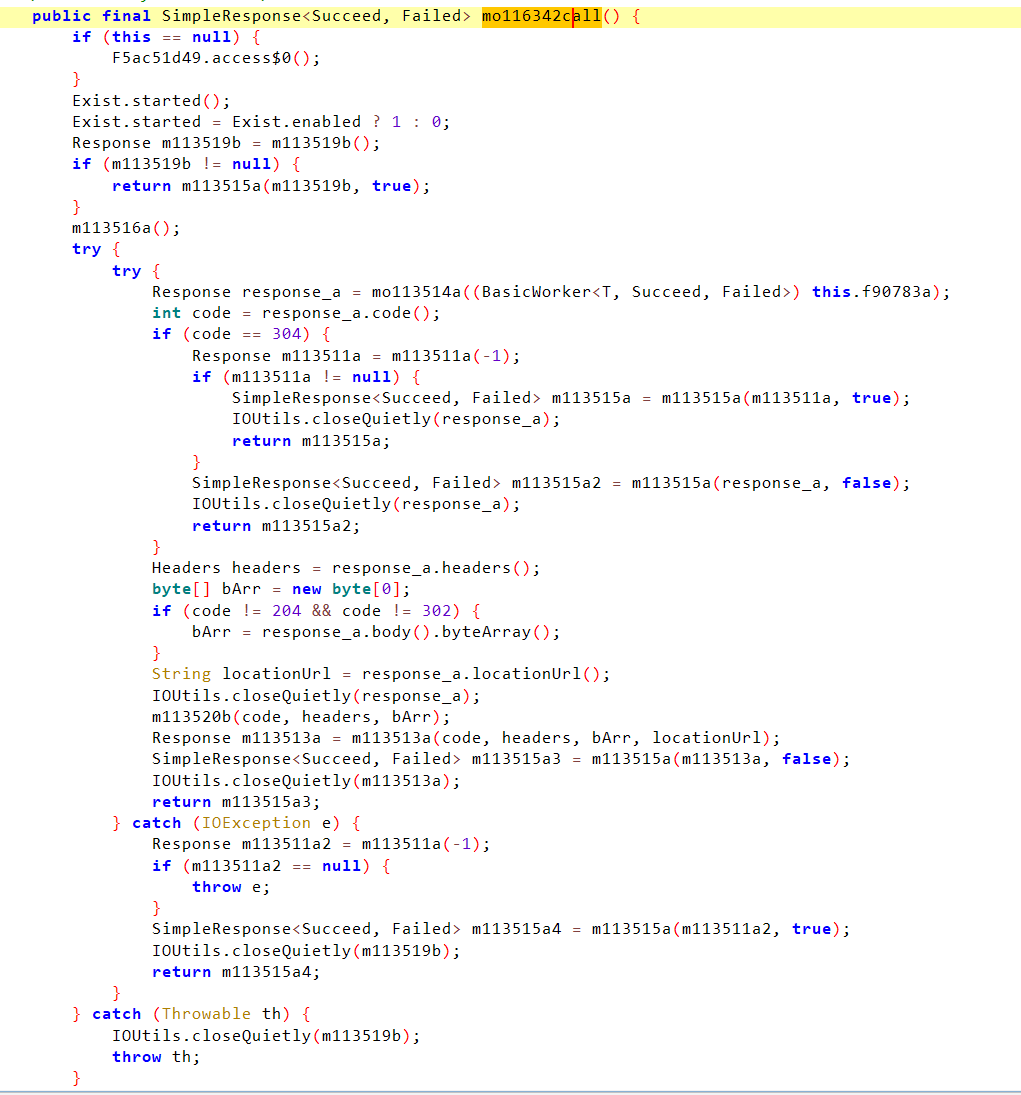

由于call函数的过程,涉及很多对象的初始化,数据其实也在其中进行初始化了,很难分析。

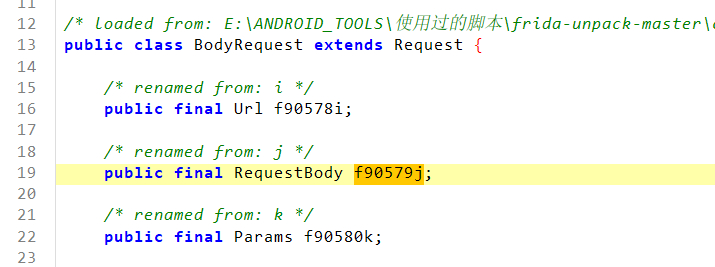

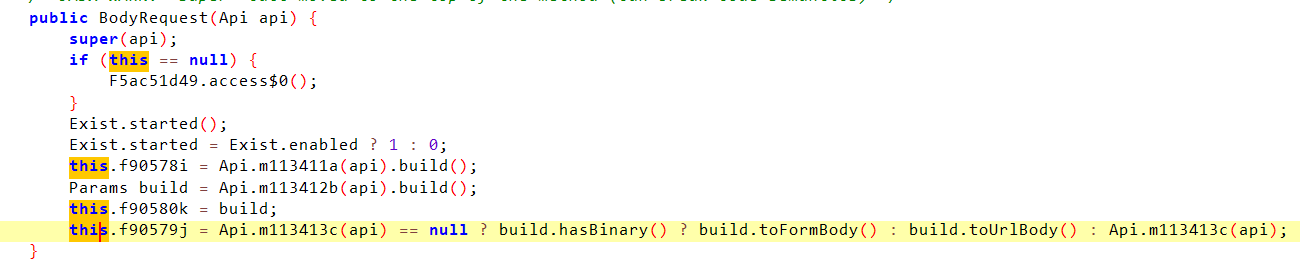

这里因为打印某些对象的值(gson包),发现了加密后data属于BodyRequest的成员变量j。

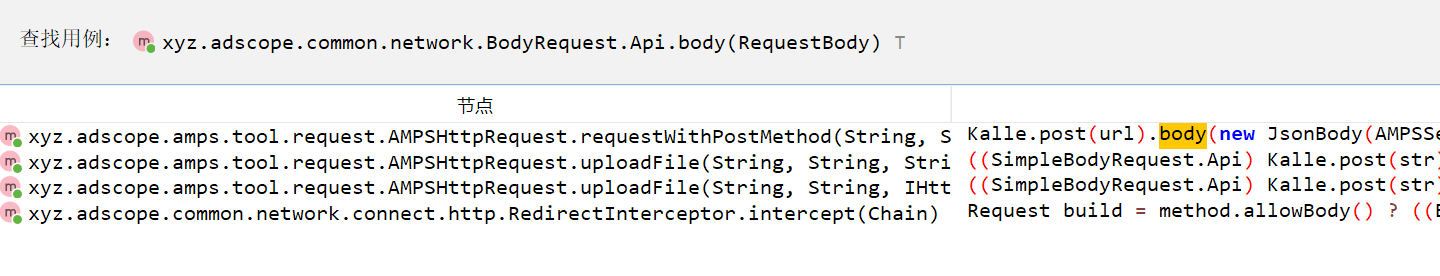

追踪这个j。

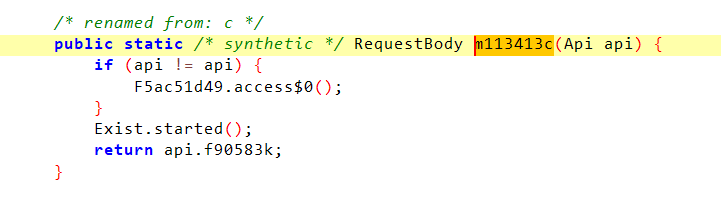

判断j的赋值在Api.c(api)。这里又可以看到j的值由api.k得到的。

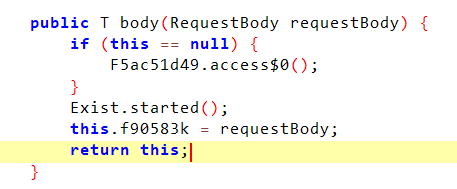

继续追踪k。

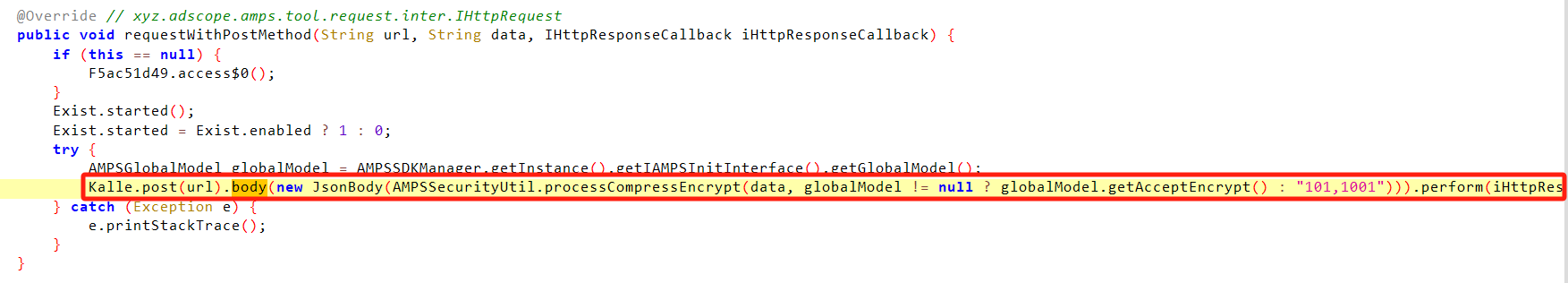

搜索了一下,Kalle是一个开源sdk,body函数是用来填充负载部分的。

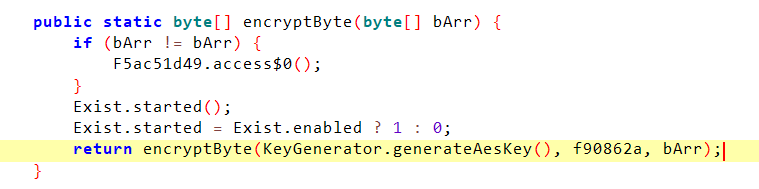

这里很容易就知道AES_KEY和IV。

直接用工具。

如果要尝试使用分析libapk0000.so,我觉得可以解密字符串,然后进行dump下来查看,大概就可以判断加密模式了,如果是自定义的加密模式,那可能真要逆向了。